Alles anzeigenDas ist ja ne ganz miese Verarsche Nummer vom Dieb.

Schei…, da muss man ja auf Nuancen mit der FB achten.

Wieviel Zeit wird dem Dieb mit verbleibendem rollenden Code bleiben, bis der abläuft?

Sag mal, haben wir dann schon vier Möglichkeiten, ein Auto zu klauen?

- Auf Schlepper aufladen

- Repeating (Signal Verlängerung)

- Gameboy (Berechnung)

- RollJam (Öffnungscode abgreifen)

Würde (4.) unser Waschanlagen Procedere (LF-Antennen = aus) außer Kraft setzen?

Es gibt keine zeitliche Limitierung. FZ und FB werden ja "angelernt", heisst: sie teilen einen gemeinsamen kryptographischen Schlüssel auf Basis dessen sich die Rolling Codes berechnen lassen. FB und FZ kennen jeweils den nächsten Rolling Code, egal wieviel Zeit zwischen "jetzt" und "nächsten" liegt.

RollJam und Rollback passieren auf 433MHz und haben mit dem PKES (Passive Keyless Entry and Start) nichts zu tun.

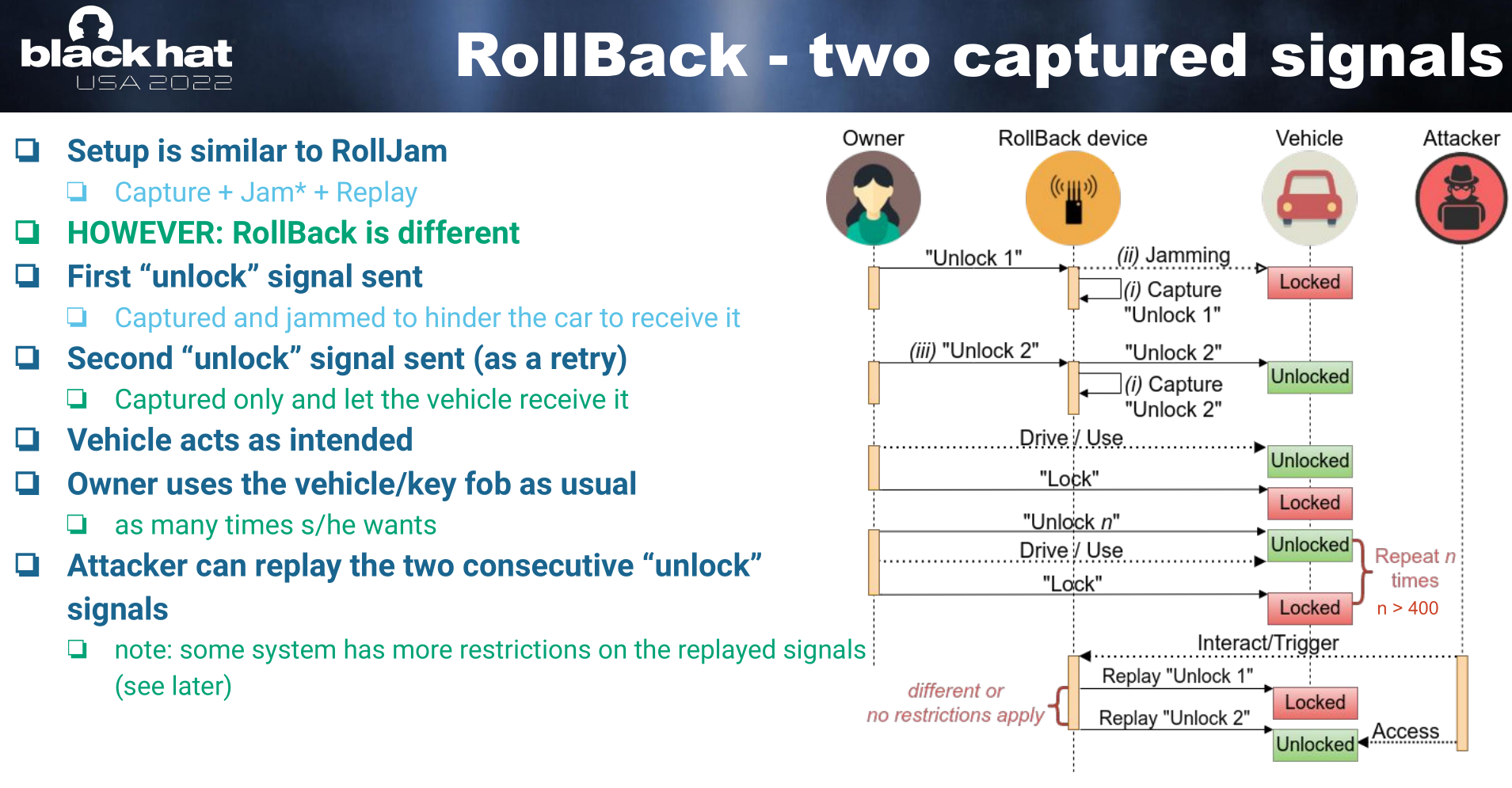

Der Angriffsvektor um RollJam wurde aber noch erweitert:

Es kann ja passieren, dass man versehentlich die FB betätigt ohne dass das FZ in der Nähe ist. Dann sind die Codes von FB und FZ out-of-sync. Für diesen Fall implementieren die Hersteller eine Rollback Methode, um beides wieder zu synchronisieren. Das nutzt der Angriff aus (Ablaufdiagramm dazu im Link).

Aus meiner Sicht existieren folgende Angriffsvektoren:

1. Auf Schlepper aufladen

2. Repeater (durch Waschanlagenmodus oder schlafenden Schlüssel nicht möglich)

3. Gameboy (durch Waschanlagenmodus nicht möglich)

4. RollJam

5. Rollback

6. CanBus Injection

Bei 4. und 5. ist man zumindest im Vorfeld gewarnt. Gegen 1, 4, 5 und 6 hilft ein Second Factor mit direkter Alarmierung. Einige Systeme wie bspw. die Pandora haben auch eine aktive Jamming Erkennung.